Schutz vor Cyberbedrohungen

Da User, Geräte und Workloads überall verteilt sind, bieten Firewalls keinen ausreichenden Schutz mehr. Es ist eine neue Architektur erforderlich.

Ersetzen Sie veraltete Firewalls und VPNs durch die Zscaler Zero Trust Exchange™− der weltweit größten und beliebtesten Inline-Sicherheits-Cloud speziell für die dynamischen Anforderungen moderner Unternehmen.

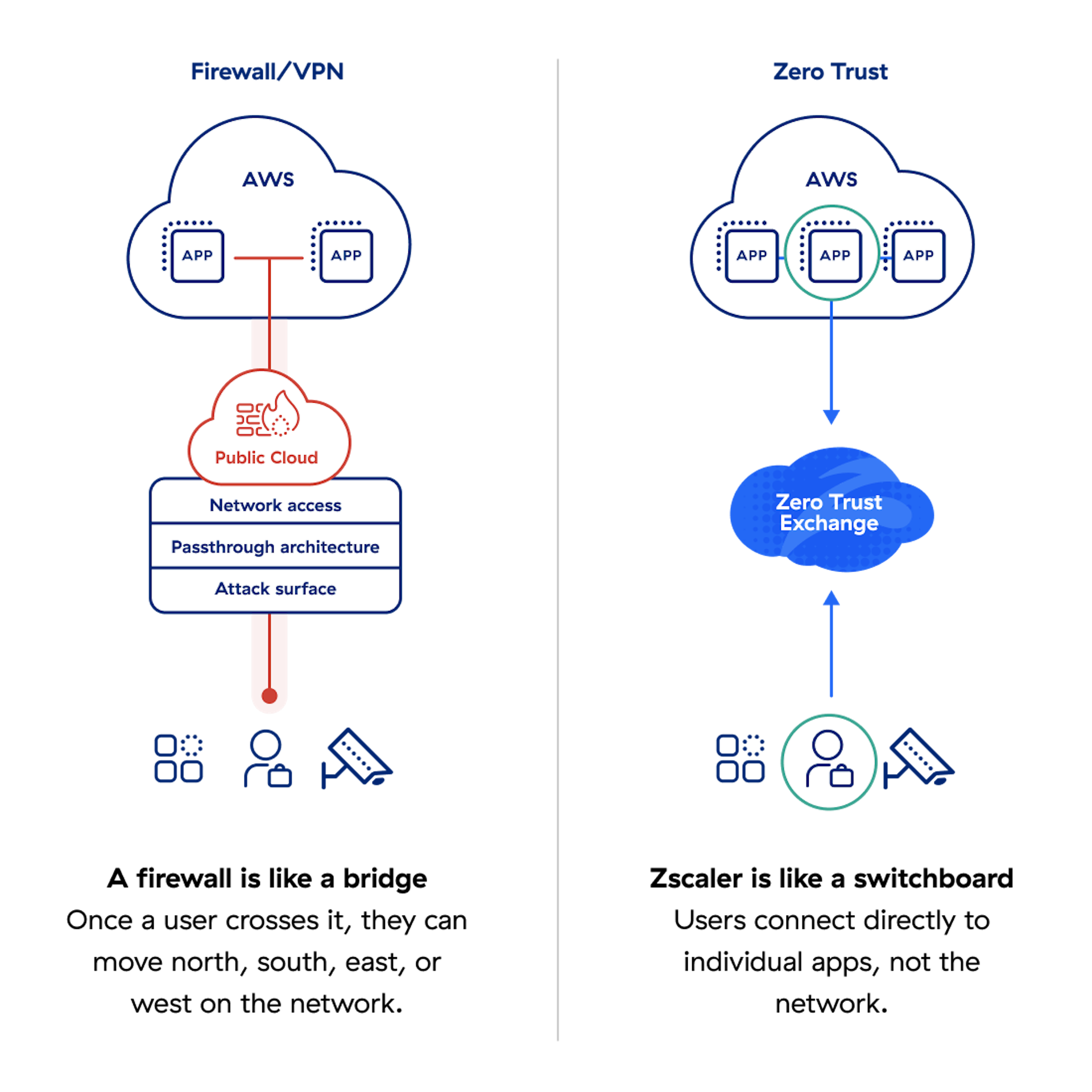

Von Firewalls zu Zero Trust

Unternehmen auf der ganzen Welt geben Unsummen für Firewalls aus − und doch nehmen die Angriffe zu. Das Problem ist klar: Herkömmliche Firewall-Architekturen sind nicht mehr wirksam genug.

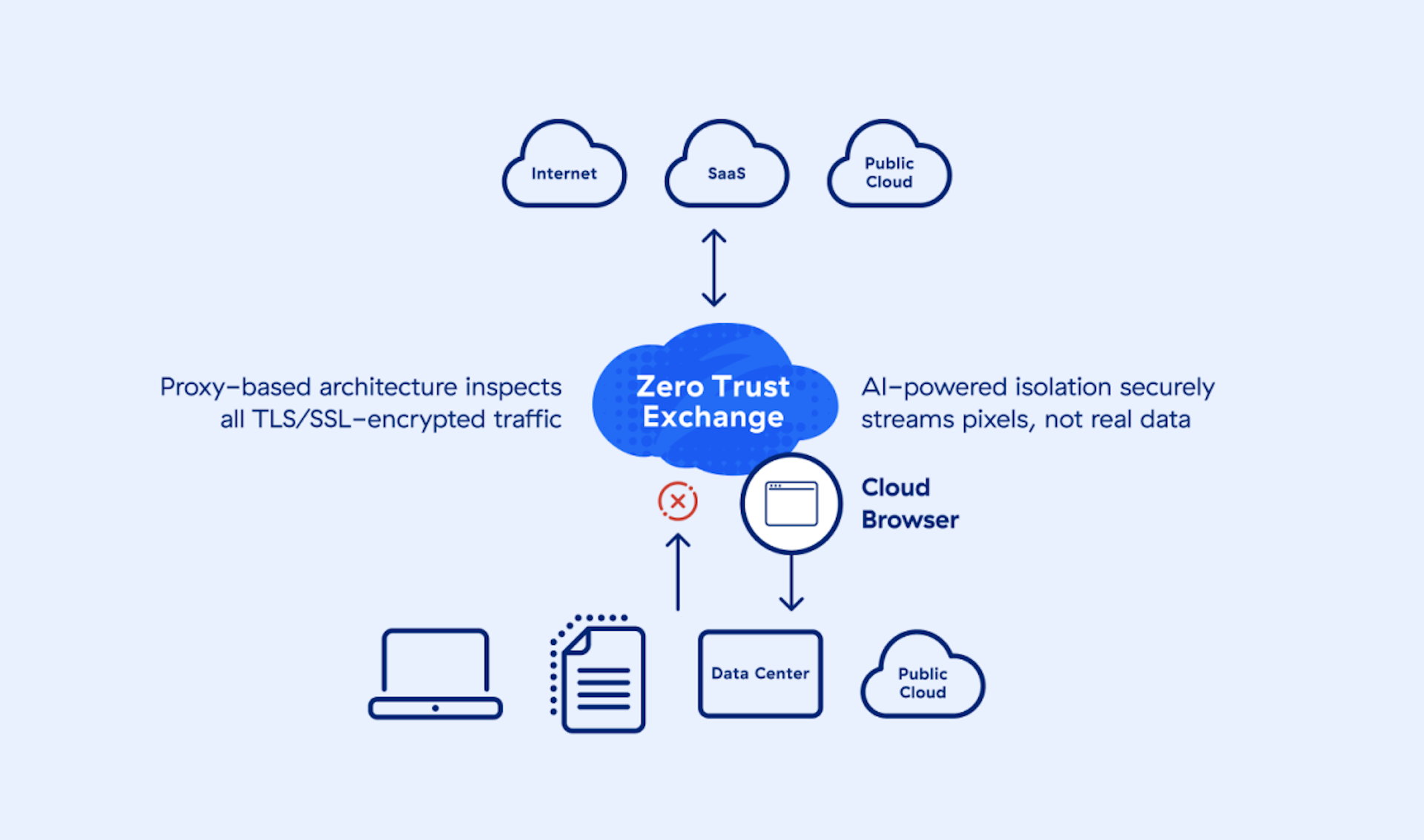

Die Proxy-Architektur von Zscaler basiert dagegen auf dem Prinzip der minimalen Rechtevergabe und ermöglicht vollständige TLS/SSL-Prüfungen. Dabei werden die Verbindungen zwischen Usern und Anwendungen anhand von Identität, Zusammenhang und Geschäftsrichtlinien hergestellt.

Zscaler Rated AAA in CyberRatings SSE Report, Q2 2024

Verkleinert die Angriffsfläche und verhindert Sicherheitsverletzungen, deren laterale Ausbreitung sowie Datenverluste

Macht Einzelprodukte überflüssig, verringert Komplexität und reduziert das Geschäftsrisiko

KI-gestützter Bedrohungsschutz auf Grundlage von 500 Billionen Signalen und 320 Mrd. Transaktionen täglich

Praktische Analysen und geführte Gegenmaßnahmen

Erfahren Sie, wo 86 % aller Cyberbedrohungen lauern. Ungekürzte Fassung des Zscaler ThreatLabz 2023 State of Encrypted Attacks Report

Das Problem

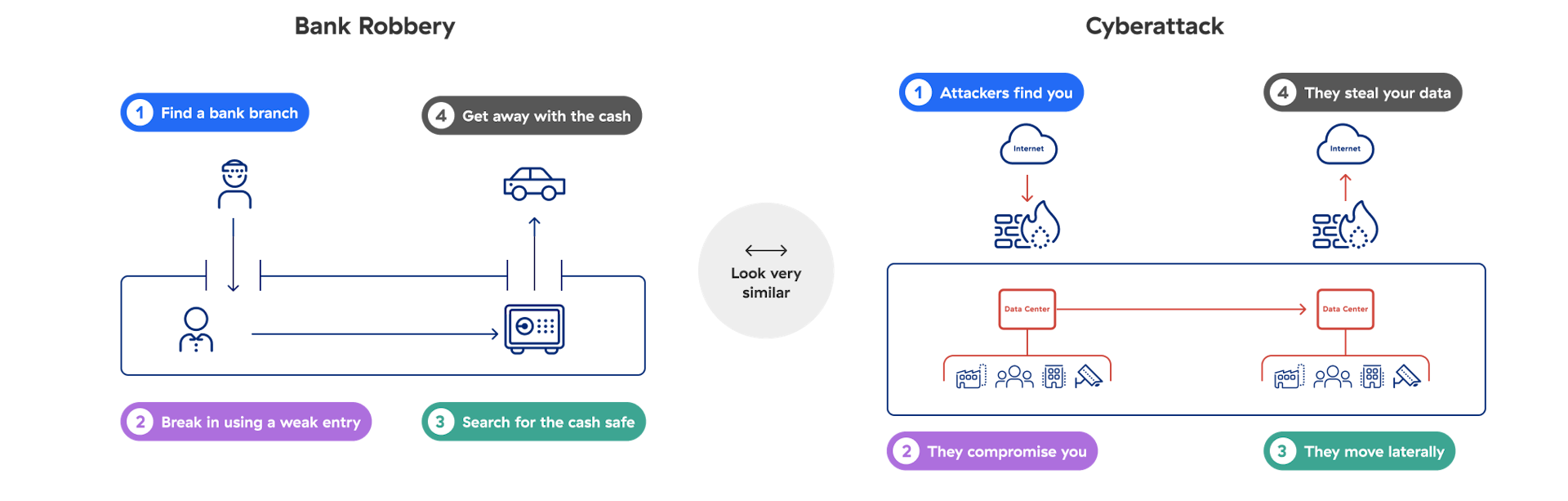

Ein Cyberangriff ist wie ein Banküberfall

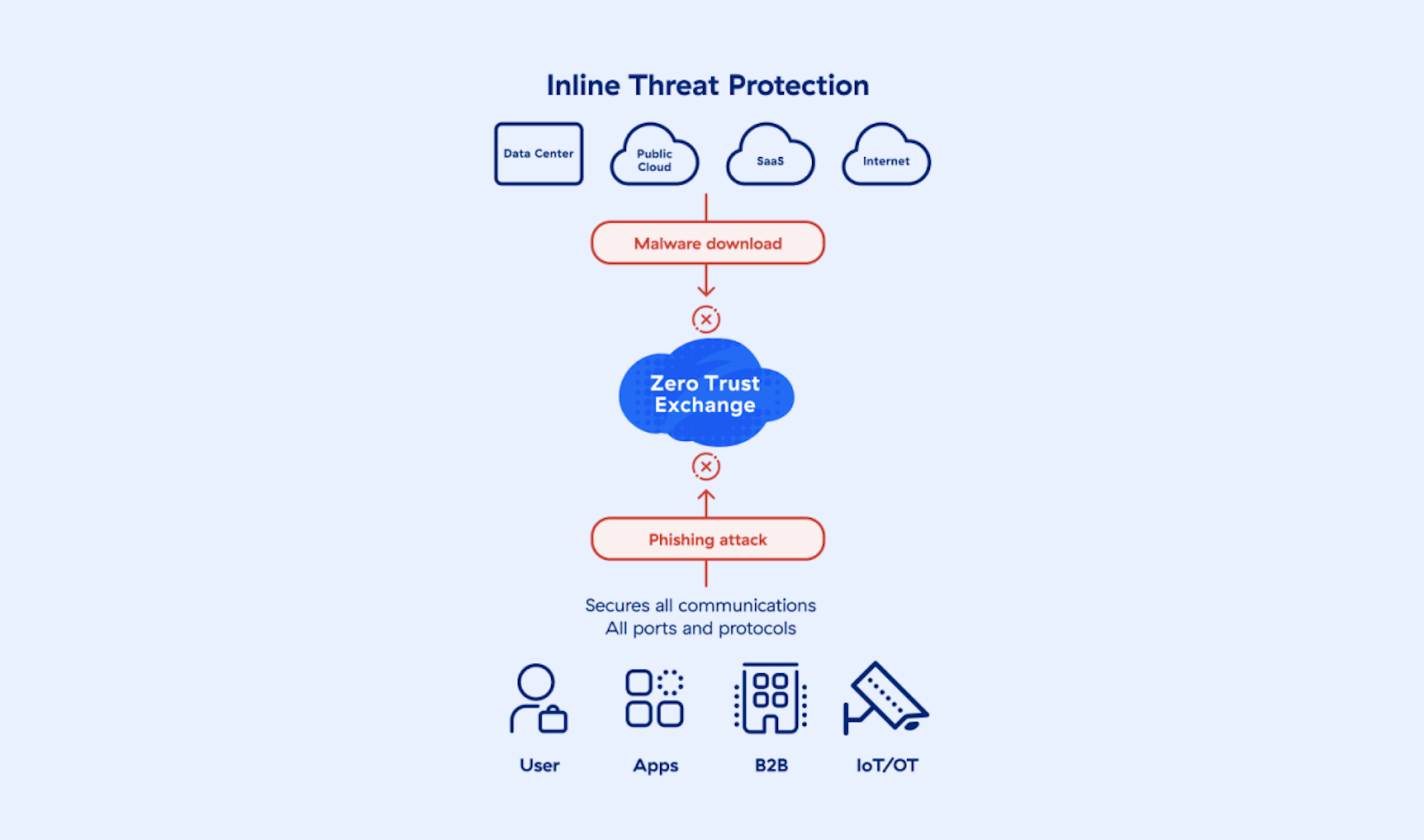

Umfassender Bedrohungsschutz unterbricht die Angriffskette

Die Zscaler Zero Trust Exchange stoppt Bedrohungen cloudnativ in jeder Angriffsphase. Dieser ganzheitliche Ansatz entspricht dem MITRE ATT&CK-Framework zur Verringerung der Angriffsfläche und zur Bekämpfung von Kompromittierungen, lateralen Bewegungen und Datenverlusten.

Abwehr von Cyberbedrohungen mit KI-gestützter Sicherheit

Mit einer cloudbasierten Zero-Trust-Architektur, die Ihr Unternehmen in jeder Phase eines Angriffs schützt, können Sie die Zahl der Sicherheitsvorfälle um bis zu 50 % reduzieren, das Auftreten von Ransomware um 85 % verringern und die Kosten für die Sicherheitsarchitektur um 55 % senken.

DETAILS

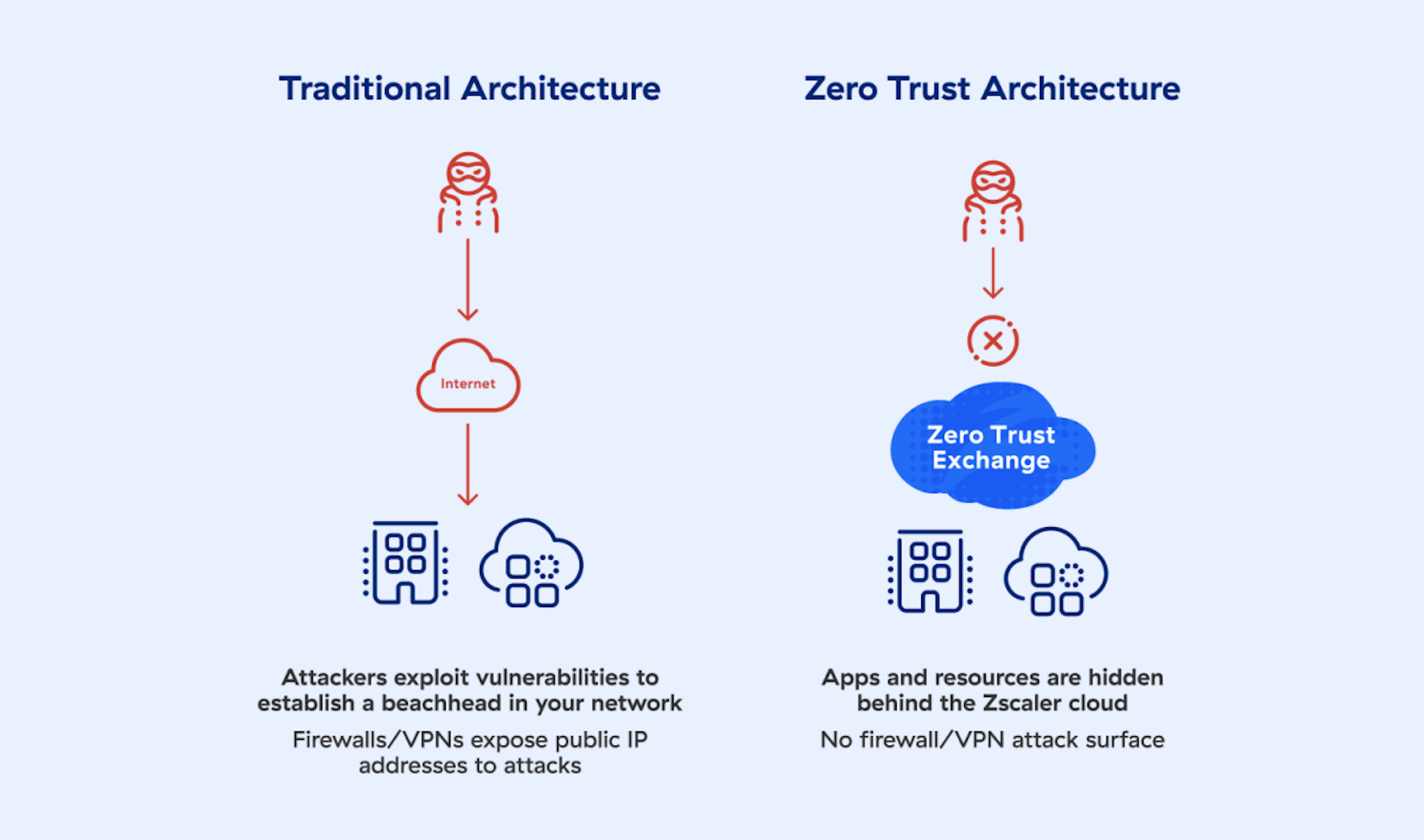

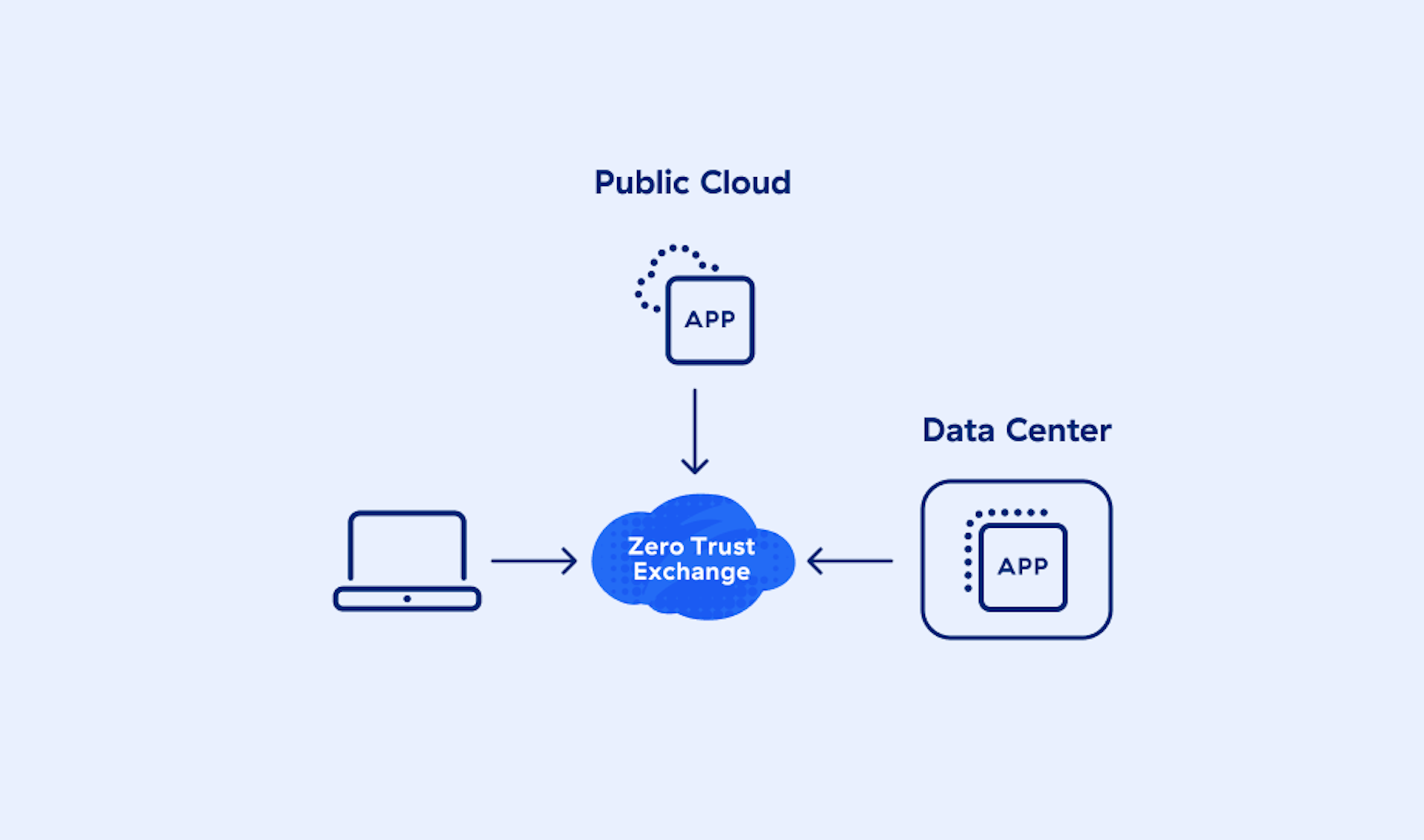

Minimale Angriffsfläche

Hacker können nicht angreifen, was sie nicht sehen. Zscaler verbirgt Apps, Standorte und Geräte vor dem Internet. So wird verhindert, dass Hacker sie angreifen können.

Lückenloses Angriffsflächenmanagement

Ein ganzheitlicher Überblick über Angriffsflächen, Schwachstellen und TLS/SSL-Mängel

Anwendungszugriff per Zero Trust

Kontrollierter Zugriff auf kritische Systeme (SSH/RDP/VNC)

Kein ausgehender Datenverkehr zur Angriffsfläche

User, Filialen und Fabriken mit der Zero Trust Exchange schützen

Schutz vor Kompromittierung

Ersticken Sie Phishing-Angriffe und Malware-Downloads dank umfassender Inline-TLS-Inspektion und KI-gestütztem Bedrohungsschutz im Keim − basierend auf über 320 Mrd. Unternehmenstransaktionen pro Tag.

Isolierung von Browsersitzungen

Riskante Webinhalte in einen sicheren, dynamischen Pixelstrom verwandeln

Keine laterale Ausbreitung

Zero Trust benötigt keine Netzwerksegmentierung – Ihr Netzwerk dient ausschließlich der Datenübermittlung. Verringern Sie das Schadenspotenzial, schützen Sie sich vor Insiderangriffen und senken Sie Ihren Betriebsaufwand.

Täuschungstechnologie

Bereitstellung von Decoys zur Erkennung und Abwehr infizierter User, die sich lateral durch Netzwerk bewegen wollen

Schutz vor Datenverlusten

Finden Sie durch die automatische Klassifizierung sensibler Daten Schatten-IT und riskante Apps. Mit Schutz für User, Workloads und IoT/OT-Daten bei Übertragung und Speicherung − per Inline-Überprüfung von E-Mails, Endpunkt-DLP und umfangreicher TLS-Inspektion.

DLP für Endgeräte

Sicherheit für USB-Laufwerke, Drucker, Netzwerkfreigaben, Client-Synchronisierung und Offline-Modus

Verkleinert die Angriffsfläche und verhindert Sicherheitsverletzungen, deren laterale Ausbreitung sowie Datenverluste

Macht Einzelprodukte überflüssig, verringert Komplexität und reduziert das Geschäftsrisiko

KI-gestützter Bedrohungsschutz auf Grundlage von 500 Billionen Signalen und 320 Mrd. Transaktionen täglich

Praktische Analysen und geführte Gegenmaßnahmen

Vorteile der Zero Trust Exchange für Ihr Unternehmen

Eine zentrale Plattform zur Sicherung, Vereinfachung und Transformation Ihres Unternehmens

01 Geschäftsanalysen

Wichtige Daten zur Optimierung von Risiken, IT und Geschäftsentwicklung

02 Schutz vor Cyberbedrohungen

Ein ganzheitliches Konzept zum Schutz von Usern, Workloads und Geräten

03 Datenschutz

Lückenlose TLS/SSL-Überprüfung für durchgehenden Datenschutz auf der gesamten SSE-Plattform

04 Zero Trust Networking

User werden durch ZTNA mit Anwendungen statt mit Netzwerken verbunden, um laterale Bewegungen zu verhindern

Die Auswirkungen echter Zero-Trust-Sicherheit – Erfolgsberichte von Zscaler-Kunden

Die Wege zur Transformation tausender erfolgreicher Kunden begannen alle mit einer Grundlage.

Zscaler beschleunigt die Sicherheitstransformation von CSR

Dave Edge, Security Architect bei CSR, spricht darüber, wie Zscaler das Risiko in einer stetig wachsenden Bedrohungslandschaft reduziert.

„Wenn andere Unternehmen einem Ransomware-Angriff zum Opfer fallen, bekomme ich besorgte Anrufe aus der Chefetage. Ich bin jedes Mal heilfroh, dass ich dann immer sagen kann, dass bei uns alle in Ordnung ist.“

– Ken Athanasiou, VP & CISO, AutoNation

„In den vergangenen 18 Monaten haben wir den Sicherheitsstatus des US-Bundesstaats Oklahoma komplett neu aufgestellt – Zscaler hat dazu einen entscheidenden Beitrag geleistet.“

– Matt Singleton, CISO, Office of Management and Enterprise Service, US-Bundesstaat Oklahoma

Ihre individuelle Demo

Wie gefährdet sind Sie? Finden Sie es heraus und erfahren Sie, wie Sie Ihre Geschäftsabläufe mit unserer Zero-Trust-Exchange-Plattform sicher und schnell optimieren können.