/ Was ist Zero Trust?

Was ist Zero Trust?

Zero Trust ist eine Sicherheitsstrategie, die auf dem Prinzip beruht, dass keine Entität – User, App, Dienst oder Gerät – standardmäßig als vertrauenswürdig eingestuft werden darf. Nach dem Prinzip der minimalen Rechtevergabe wird vor dem Zulassen einer Verbindung die Vertrauenswürdigkeit basierend auf dem Kontext und der Sicherheitslage der Entität geprüft und dann für jede neue Verbindung kontinuierlich neu bewertet, auch wenn die Entität zuvor authentifiziert wurde.

Die Zero-Trust-Architektur im Detail

Zero Trust ist eine Cybersicherheitsstrategie unter Anwendung von Sicherheitsrichtlinien, die nicht auf inhärentem Vertrauen, sondern auf Kontext basieren. Dieser wird durch Zugangskontrollen mit minimaler Rechtevergabe und strenger User-Authentifizierung hergestellt. Durch eine optimal konfigurierte Zero-Trust-Architektur lässt sich die Netzwerkinfrastruktur vereinfachen, die User Experience verbessern und zuverlässigerer Schutz vor Cyberbedrohungen gewährleisten.

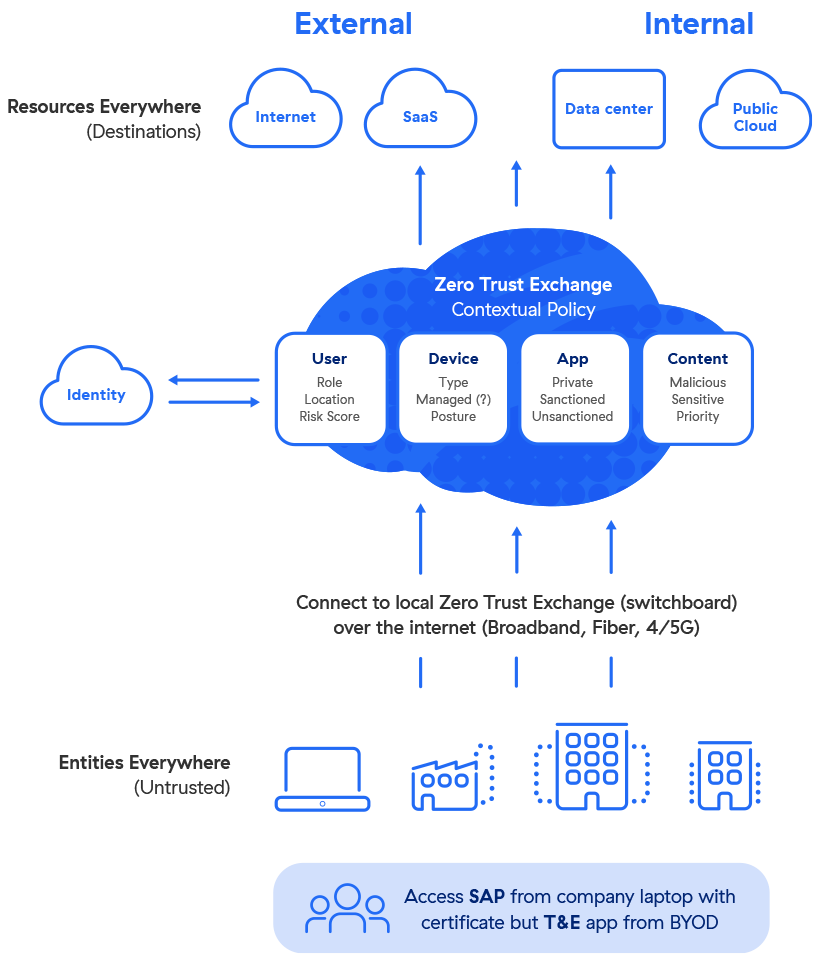

In Zero-Trust-Architekturen (auch Zero Trust-Model oder Zero Trust-Netzwerk genannt) gilt das Leitprinzip „niemals vertrauen, immer überprüfen“. Geprägt wurde dieses Prinzip von John Kindervag im Zuge seiner Tätigkeit bei Forrester Research. Zero-Trust-Architekturen zeichnen sich aus durch die kontextbasierte Durchsetzung von Richtlinien unter Berücksichtigung von Informationen zu Rolle und Standort des Users, seinem Gerät und den jeweils angeforderten Daten. Dadurch können unbefugte Zugriffe und laterale Bewegungen innerhalb der gesamten Datenumgebung blockiert werden.

Der Aufbau einer effektiven Zero-Trust-Architektur erfordert Transparenz und Kontrolle über alle User und den gesamten – verschlüsselten und unverschlüsselten – Traffic in einer Datenumgebung. Außerdem muss der Traffic innerhalb der Umgebung überwacht und überprüft werden. Als weitere Voraussetzung sind zuverlässige Methoden zur mehrstufigen Authentifizierung erforderlich (etwa biometrische Daten oder Einmalcodes), da Passwörter allein nicht ausreichen.

Ein entscheidendes Merkmal von Zero-Trust-Architekturen besteht darin, dass der Sicherheitsstatus einer Ressource nicht mehr primär von ihrer Platzierung innerhalb des Unternehmensnetzwerks abhängt. Anstelle einer starren Netzwerksegmentierung werden Daten, Workflows, Services usw. durch softwaredefinierte Mikrosegmentierung geschützt. Für Unternehmen hat das den großen Vorteil, dass in verteilten hybriden und Multicloud-Umgebungen ein identisches Sicherheitsniveau gewährleistet wird wie im Rechenzentrum.

Wie funktioniert Zero-Trust-Sicherheit?

Als Kernkonzept basiert Zero Trust auf der Annahme, dass keine Komponente oder Verbindung standardmäßig als vertrauenswürdig eingestuft werden darf, und unterscheidet sich dadurch von den bisher üblichen perimeterbasierten Sicherheitsmodellen ab. Technologische Unterscheidungsmerkmale:

- Zugrundeliegende Architektur: Herkömmliche Modelle validieren Zugriffsanfragen anhand genehmigter IP-Adressen, Ports, Protokollen für die Zugriffskontrolle und Remote-Access-VPN.

- Inline-Ansatz: Der gesamte Traffic innerhalb wie außerhalb des Netzwerkperimeters wird als potenziell riskant eingestuft. Der Traffic wird blockiert, bis er durch bestimmte Attribute wie Fingerabdruck oder Identität validiert wird.

- Kontextbezogene Richtlinien: Dieser stärkere Sicherheitsansatz wird für Workloads auf allen Verbindungspfaden durchgesetzt – sei es in öffentlichen Clouds, Hybridumgebungen, Containern oder lokalen Netzwerkarchitekturen.

- Multifaktor-Authentifizierung: Die Validierung basiert auf User, Identität, Gerät und Standort.

- Umgebungsunabhängige Sicherheit: Der Schutz gilt unabhängig von der Kommunikationsumgebung und ermöglicht eine sichere netzwerkübergreifende Kommunikation, ohne dass Architekturänderungen oder Richtlinienaktualisierungen erforderlich sind.

- Unternehmensfähige Konnektivität: Ein Zero-Trust-Modell unterstützt die sichere digitale Transformation, indem User, Geräte und Anwendungen anhand von Unternehmensrichtlinien netzwerkübergreifend sicher verbunden werden.

Was sind die Kernprinzipien des Zero-Trust-Modells?

Zero Trust leistet mehr als Einzeltechnologien wie Identitätskontrolle, sicheren Zugriff oder Anwendungssegmentierung und ist vielmehr als Strategie zu verstehen, die das Fundament bildet für den Aufbau eines gesamten Cybersicherheits-Ökosystems. Diese Strategie beruht auf drei Kernprinzipien:

- Jede Verbindung wird beendet: Firewalls und ähnliche Technologien basieren auf einem „Passthrough“-Ansatz, bei dem Dateien zwar überprüft, aber gleichzeitig dem Empfänger zugestellt werden. Wenn eine schädliche Datei entdeckt wird, erfolgt die entsprechende Warnung häufig zu spät, um den Schaden zu verhindern. Eine effektive Zero-Trust-Lösung trennt alle Verbindungen. Somit kann der gesamte Traffic – einschließlich des verschlüsselten Traffics – in Echtzeit durch eine Inline-Proxy-Architektur überprüft werden, bevor er sein eigentliches Ziel erreicht. Dadurch wird eine effektive Abwehr vor Ransomware, Malware und anderen Bedrohungen gewährleistet.

- Granulare kontextbasierte Richtlinien für die Data Protection: Zero-Trust-Richtlinien überprüfen Zugriffsanforderungen und -berechtigungen anhand von Kontextdaten (Useridentität, Gerät, Standort, Inhaltstyp, angeforderte Anwendung). Durch adaptive Richtlinien wird gewährleistet, dass die Zugriffsberechtigungen bei allen Kontextänderungen laufend neu bewertet werden.

- Die Eliminierung der Angriffsfläche reduziert Risiken: Eine Zero-Trust-Lösung verbindet User direkt mit den jeweils benötigten Anwendungen und Ressourcen, ohne ihnen Zugang zum Unternehmensnetzwerk zu gewähren (siehe ZTNA). Durch Direktverbindungen auf Einzelbasis (User-zu-Anwendung bzw. Anwendung-zu-Anwendung) wird das Risiko der lateralen Verbreitung von Bedrohungen minimiert und verhindert, dass kompromittierte Geräte andere Ressourcen infizieren. Außerdem macht Zero Trust User und Anwendungen für das Internet unsichtbar, sodass Hacker sie weder entdecken noch angreifen können.

Anwendungsfälle für Zero Trust

1. Geringere wirtschaftliche und organisatorische Risiken

Eine Zero-Trust-Architektur reduziert das Risiko, indem sie die Kommunikation aller Anwendungen und Dienste erst zulässt, wenn sie gemäß vordefinierten Vertrauensprinzipien authentifiziert wurden. Eine Zero-Trust-Strategie hilft Ihnen zu verstehen, wie Assets in Ihrer Umgebung kommunizieren, und ermöglicht Ihnen, nach Festlegen von Baselines überflüssige Software und Dienste zu eliminieren, um das Risiko weiter zu mindern.

2. Zugriffskontrollen für Cloud- und Containerumgebungen

Zero-Trust-Sicherheitsrichtlinien werden basierend auf der Workload-Identität angewendet, unabhängig von IP-Adressen, Ports und Protokollen. Der Schutz ist direkt an die Workloads selbst gebunden und bleibt auch dann konstant, wenn sich die Umgebung ändert. Dadurch werden die Zugriffsverwaltung, Transparenz und allgemeinen Herausforderungen im Hinblick auf Workload-Sicherheit, die mit Cloud-Services und Containern verbunden sind, erheblich erleichtert.

3. Geringeres Risiko einer Datenpanne

Die Zero-Trust-Architektur prüft alle Anfragen, authentifiziert alle User und Geräte und bewertet alle Berechtigungen, bevor sie Zugriffsanfragen genehmigt. Anschließend wird die Vertrauenswürdigkeit kontinuierlich neu bewertet, um Kontextänderungen Rechnung zu tragen. Zudem stellen Zero-Trust-Modelle sichere Eins-zu-eins-Verbindungen ohne laterale Bewegungsfreiheit her. Selbst wenn ein Angreifer sich also Zugang zu Ihrer Umgebung verschafft, kann er nicht automatisch auf Daten zugreifen oder diese stehlen.

4. Unterstützung von Compliance-Initiativen

Zero Trust macht alle User- und Workload-Verbindungen im offenen Internet unsichtbar, was die Einhaltung von Sicherheitsstandards wie PCI DSS, NIST 800-207 vereinfacht und gleichzeitig reibungslosere Audits unterstützt. Zero-Trust-Mikrosegmentierung ermöglicht mithilfe granularer Kontrollen die Erstellung von Perimetern um bestimmte Arten vertraulicher Daten, damit regulierte von nicht regulierten Daten getrennt werden können.Bei Audits oder im Falle einer Datenpanne gewährleistet Mikrosegmentierung ein höheres Maß an Transparenz und Kontrolle als flache Netzwerkarchitekturen, die statt minimaler Berechtigungen die Vergabe unnötiger Zugriffsrechte begünstigen.

Erste Schritte mit Zero Trust

Bei der Entwicklung einer Zero-Trust-Architektur müssen Sicherheits- und IT-Teams strategisch denken:

- Was soll geschützt werden?

- Vor wem soll es geschützt werden?

Die konkrete Gestaltung der Architektur hängt von den Antworten auf diese beiden Fragen ab. Entsprechend hat sich der Ansatz am effektivsten erwiesen, die gewählte Zero-Trust-Strategie – und nicht etwa die Technologien und Prozesse – als Grundlage zu betrachten, auf der die Sicherheitsarchitektur aufbaut.

Im Framework für Zero Trust Network Access (ZTNA) empfiehlt Gartner die Bereitstellung nach dem Servicemodell. Auch eine phasenweise Implementierung ist möglich. Organisationen haben hier die Wahl, entweder ihre wichtigsten Ressourcen zuerst zu schützen oder aber das Konzept vor einer flächendeckenden Umsetzung zunächst an nicht geschäftskritischen Ressourcen zu testen. Unabhängig von der jeweils gewählten Implementierung gilt: Eine optimale Zero-Trust-Sicherheitslösung liefert unmittelbaren Geschäftsnutzen in Form von Risikominderung und verbesserter Sicherheitskontrolle.

Wie wird Zero-Trust-Sicherheit implementiert?

Bei der Implementierung von Zero Trust kommt es darauf an, eine sichere Transformation zu gewährleisten. Immer mehr Organisationen ist klar, warum sie eine Zero-Trust-Architektur anstreben sollten; ihnen fehlt jedoch ein geeigneter Ansatzpunkt. Dazu kommt, dass jeder Sicherheitsanbieter Zero-Trust-Sicherheit auf eine ganz eigene Weise zu definieren scheint. Eine echte Zero-Trust-Transformation passiert nicht von heute auf morgen. Es handelt sich um einen Prozess, der sich nur mithilfe einer gestärkten und geschützten Belegschaft umsetzen lässt, in der alle an einem Strang ziehen.

Weitere Informationen finden Sie im Artikel Wie lässt sich Zero Trust umsetzen?

Gründe für Zscaler als Zero-Trust-Anbieter

Zscaler ist der einzige Anbieter von Cybersicherheit, der eine Zero-Trust-Plattform bereitstellt, die auf der Cloud basiert und von Grund auf für Cloud-Unternehmen konzipiert wurde. Darüber hinaus wird Zscaler immer wieder in den wichtigsten Analystenberichten und Rankings der Branche als führender Anbieter ausgezeichnet. Dank der Unterstützung unserer erfahrenen Partner und Kunden können wir unsere Fähigkeiten stets auf Neue unter Beweis stellen.

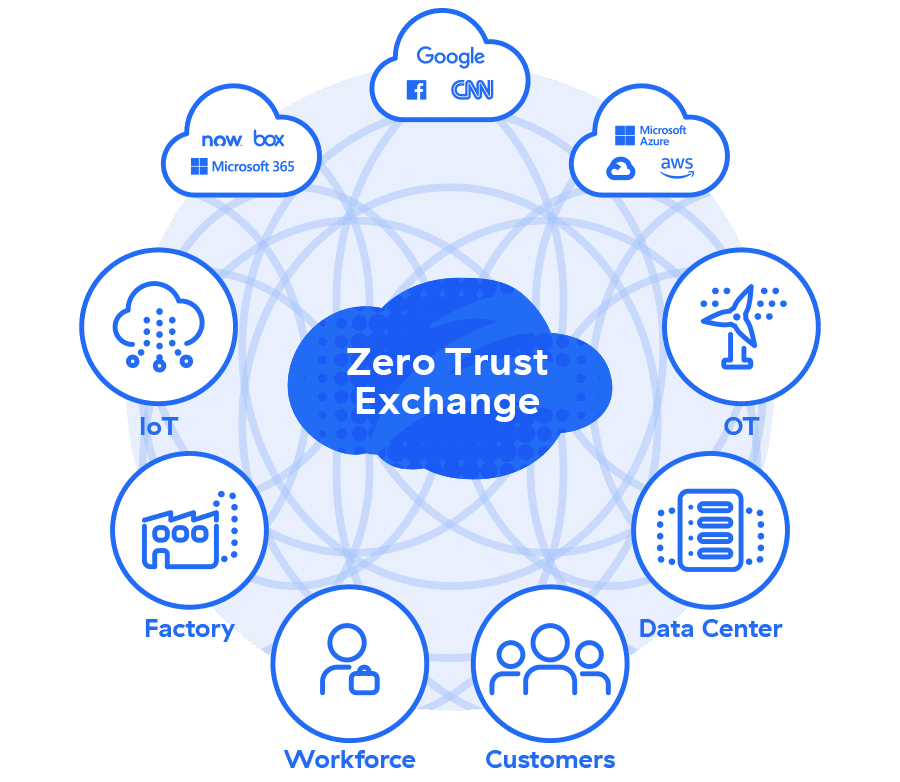

All dies wird erst durch unsere wegweisende Plattform möglich: die Zscaler Zero Trust Exchange.

Zscaler Zero Trust Exchange

Die Zscaler Zero Trust Exchange™ ist eine Cloud-native Plattform auf der Basis des Zero-Trust-Modells. Nach dem Prinzip der minimalen Rechtevergabe werden Zugriffsberechtigungen basierend auf der Identität des Users sowie unter Berücksichtigung von Kontextdaten (Standort des Users, Security Posture des Geräts, ausgetauschte Inhalte und angeforderte Anwendung) gewährt. Wird eine Anfrage als vertrauenswürdig eingestuft, wird der betreffende User standortunabhängig zügig und zuverlässig mit der jeweils angeforderten Anwendung verbunden, ohne jemals direkten Zugang zum Netzwerk zu erhalten.

Die Zero Trust Exchange wird in 150 Rechenzentren weltweit bereitgestellt. Dadurch lässt sich die Verfügbarkeit in der Nähe der User sowie in Colocation mit häufig genutzten Cloud-Anbietern und Anwendungen gewährleisten. Unternehmen profitieren von der kürzesten Verbindung zwischen Usern und Anwendungen, umfassendem Schutz und einer hervorragenden Anwendererfahrung.

Die Grundlagen von Zero Trust – Mehr erfahren