Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

AbonnierenPrognosen für 2024 zum Themenkomplex Cybersicherheit für Cloud-Workloads

Im Jahr 2023 erlebte der Markt für Cloud-Sicherheit einen rasanten Wandel, bei dem jeder Aspekt des Ökosystems — Anbieter, Produkte und Infrastruktur — signifikante Veränderungen durchlaufen hat. Für 2024 ist mit einer Weiterentwicklung der Cybersicherheit für Workloads (VMs, Container und Services) in öffentlichen Cloud-Umgebungen zu rechnen, da Kunden mit der Herausforderung konfrontiert sind, die betriebswirtschaftliche Notwendigkeit eines möglichst zügigen Wechsels in die Cloud mit den Compliance- und Sicherheitsanforderungen des Unternehmens in Einklang zu bringen. Entsprechend erwarten CIOs und CISOs von ihren Teams, eine Sicherheitsplattform aufzubauen, die über die erforderlichen Kapazitäten verfügt, um Einzelprodukte zu konsolidieren, mehrere Cloud-Umgebungen (insbesondere AWS, Azure und GCP) zu unterstützen und die bedarfsgerechte Skalierung von Sicherheitsservices durch Automatisierung zu ermöglichen. Zero-Trust-Architekturen werden damit zunehmend zum Wegbereiter für Datenschutz in Echtzeit, zentrale Richtliniendurchsetzung und Absicherung von Cloud-Workloads. Hier sind die 5 wichtigsten Trends, die sich unserer Meinung nach im Jahr 2024 durchsetzen werden.

1. Laterale Ausbreitung von Bedrohungen aus On-Premise-Umgebungen in die Cloud wird zunehmen

In der Cloud befinden sich die wertvollsten Ressourcen von Unternehmen – Anwendungen und Daten. Angreifer setzen innovative Techniken ein, die das On-Premise-Netzwerk eines Unternehmens kompromittieren und lateral in dessen Cloud-Domain eindringen. Diese Techniken erfreuen sich bei Bedrohungsakteuren zunehmender Beliebtheit, da On-Premise- und öffentliche Cloud-Umgebungen weiterhin inkonsistent sind.

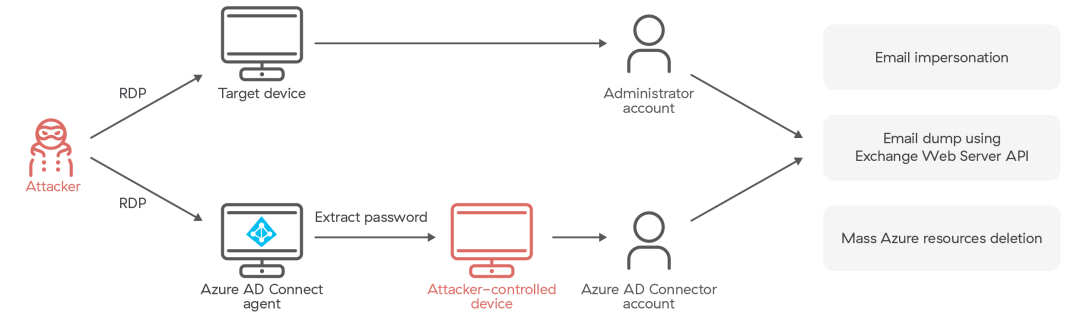

Ein vom Microsoft Security Research Team beschriebener Angriff (Quelle: MERCURY und DEV-1084: Destruktiver Angriff auf eine hybride Umgebung) veranschaulicht diesen Trend. Die Bedrohungsakteure kompromittierten zunächst zwei autorisierte Konten und nutzten diese dann, um den Azure Active Directory (Azure AD) Connect-Agent zu manipulieren. Zwei Wochen vor der Bereitstellung der Ransomware nutzten die Bedrohungsakteure ein kompromittiertes Konto mit hoher Berechtigungsstufe, um Zugriff auf das Gerät zu erhalten, auf dem der Azure AD Connect-Agent installiert war. Wir gehen mit hoher Wahrscheinlichkeit davon aus, dass die Bedrohungsakteure anschließend das Tool AADInternals verwendet haben, um die Klartext-Anmeldedaten eines autorisierten Azure AD-Kontos zu extrahieren. Diese Anmeldedaten wurden anschließend verwendet, um von der angegriffenen On-Premise-Umgebung auf die Azure AD-Umgebung zu wechseln.

Abb.: On-Premise-Kompromittierung verlagert sich auf die öffentliche Cloud

2. Serverlose Services werden die Angriffsfläche deutlich vergrößern

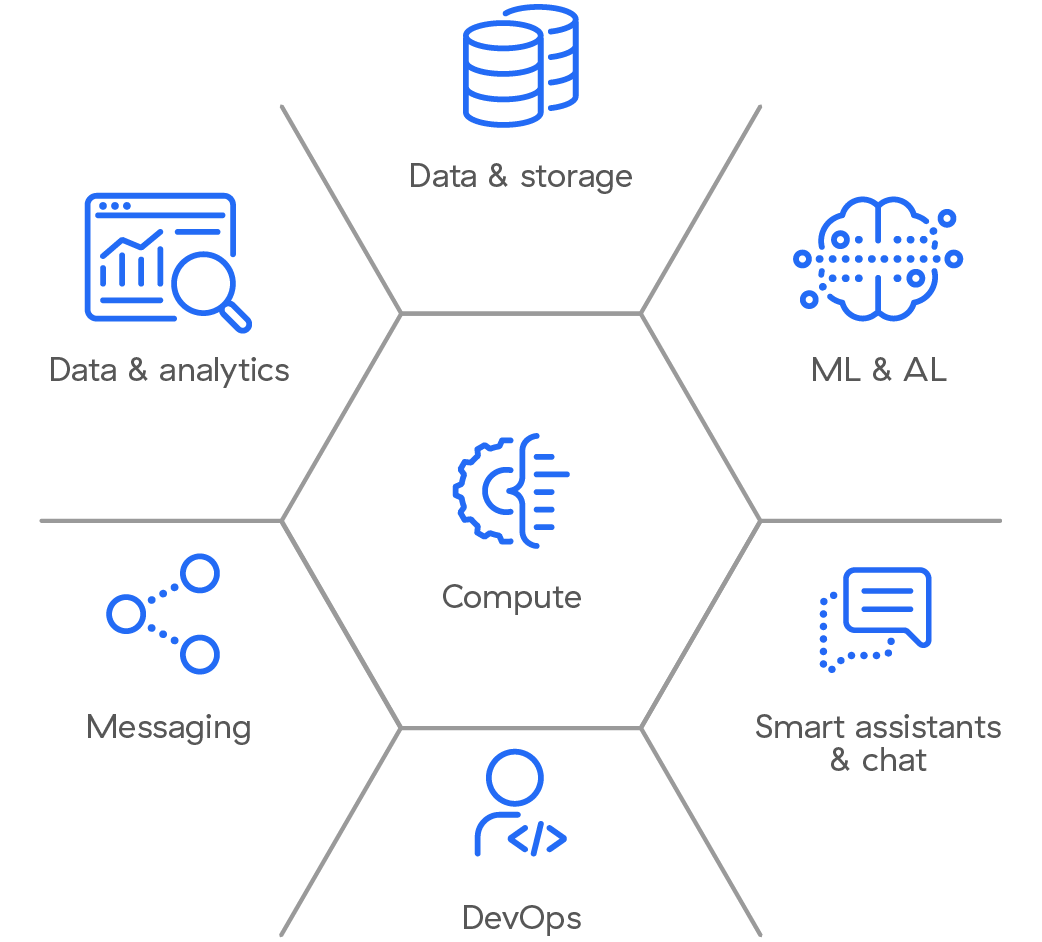

Serverlose Funktionen bieten eine enorme Einfachheit und ermöglichen es Entwicklern, sich ausschließlich auf das Schreiben und Bereitstellen von Code zu konzentrieren, ohne sich um die zugrunde liegende Infrastruktur zu kümmern. Die Einführung von Microservices-basierten Architekturen wird die Verwendung von serverlosen Funktionen aufgrund ihrer Wiederverwendbarkeit und der Möglichkeit, die Anwendungsentwicklung zu beschleunigen, weiter vorantreiben. Allerdings bergen serverlose Funktionen ein erhebliches Sicherheitsrisiko, da sie mit verschiedenen Eingabe- und Ereignisquellen interagieren und häufig HTTP- oder API-Aufrufe zur Auslösung von Aktionen benötigen. Zudem nutzen sie Cloud-Ressourcen wie Blob- oder Blockspeicher, verwenden Queues, um Interaktionen mit anderen Funktionen zu sequenzieren, und stellen Verbindungen zu Geräten her. Diese Berührungspunkte erhöhen die Angriffsfläche, da viele von ihnen nicht vertrauenswürdige Nachrichtenformate beinhalten und keine angemessene Überwachung oder Überprüfung für den standardmäßigen Schutz der Anwendungsebene bieten.

Abb.: Serverlose Funktionen können auf den gesamten Stack zusätzlicher Services zugreifen, wodurch eine große Angriffsfläche entsteht

3. Identitätsbasierte Sicherheitsrichtlinien werden im Hinblick auf den Schutz öffentlicher Clouds neu definiert

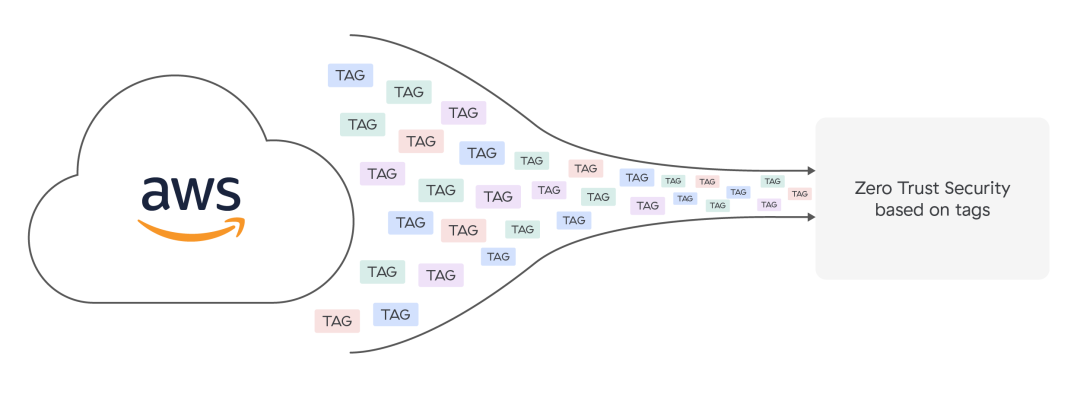

Mit der zunehmenden Verbreitung von Workloads in öffentlichen Clouds wird jeder CSP eigene, unterschiedliche Identitätsfunktionen bereitstellen. Anders als bei Active Directory für User gibt es in diesem Kontext keine Einheitslösung. IT-Abteilungen werden auch weiterhin mit unzusammenhängenden Identitätsprofilen für Workloads On-Premise, in der privaten sowie der öffentlichen Cloud zu kämpfen haben. Abgesehen davon werden Sicherheitsteams im Jahr 2024 weiterhin mit mehreren Workload-Attributen zu tun haben, um ihre Sicherheitsrichtlinien zu erstellen, und Abstraktionen auf höherer Ebene (wie benutzerdefinierte Tags) werden sich immer mehr durchsetzen. Dies wird die Konsistenz zwischen Cybersicherheit und anderen Ressourcenmanagementfunktionen (Abrechnung, Zugriffskontrolle, Authentifizierung und Reporting) für Cloud-Workloads fördern.

Abb.: Userdefinierte Tags werden für die Implementierung einer Zero-Trust-Architektur zur Absicherung von Workloads in der Cloud verwendet

4. Unternehmen werden cloudbasierte Sicherheitsplattformen, die mehrere öffentliche Clouds unterstützen, prüfen und einsetzen

Die Einstellung von Mitarbeitern und der Aufbau von Architekturen, die auf die Absicherung der einzelnen öffentlichen Clouds zugeschnitten sind, wird die Sicherheitsteams dazu veranlassen, die für sie am besten geeigneten Lösungen zu finden. Unternehmen werden Tools von CSPs wie Cloud-Firewall-Einzellösungen testen, aber die Nachfrage nach Architekturen, die eine Zentralisierung der Festlegung, Durchsetzung und Korrektur von Cloud-Sicherheitsrichtlinien unterstützen, wird steigen. Nur wenn Cyberschutz über eine zentrale Plattform bereitgestellt wird, kann er auf alle Workloads angewendet werden — und nicht nur auf einige ausgewählte.

5. Viele CIOs wollen sich nicht zwischen AWS, Azure und GCP entscheiden müssen – entsprechend werden Sicherheitstools benötigt, die den Anforderungen von Multicloud-Umgebungen gewachsen sind.

Was die Best Practices der Anbieter betrifft, so sind CIOs bestrebt, ihr Cloud-Infrastruktur-Portfolio zu diversifizieren. Auf diese Weise können sie die Abhängigkeit von einem einzigen Anbieter verringern, die durch Fusionen und Übernahmen übernommene Infrastruktur integrieren und die besten Services aus verschiedenen öffentlichen Clouds wie Google Cloud BigQuery für Datenanalysen, AWS für mobile Anwendungen und Oracle Cloud für ERP nutzen.

Abb.: Das AWS-Framework für geteilte Verantwortung zum Schutz von Cloud-Ressourcen. [Quelle]

Das Konzept der „geteilten Verantwortung“ für die Cybersicherheit erfreut sich bei Cloud-Anbietern ungebrochener Beliebtheit. Im Klartext heißt das: Der Kunde trägt selbst die Verantwortung für die Implementierung einer Sicherheitsinfrastruktur zum Schutz seiner Cloud-Ressourcen. Erfahrene IT-Beauftragte achten bei der Auswahl einer geeigneten Cybersicherheitsplattform darauf, dass sie mehrere öffentliche Cloud-Umgebungen unterstützen kann. Kunden möchten keinesfalls separate Sicherheitstools für jede öffentliche Cloud verwenden — sie werden vielmehr eine Plattform für alle Anforderungen nutzen.

Die Bereitstellung von Workloads in der öffentlichen Cloud ist kein neuer Trend in der Unternehmenswelt, aber das Thema der Sicherheit von Cloud-Workloads wird immer aktueller. Zwar gibt es noch keine eindeutigen Antworten, aber es gibt durchaus ein paar Hinweise darauf, wohin sich Unternehmen im Jahr 2024 orientieren werden. Und zwar in Richtung Zero Trust, da dieses Konzept schnell unmittelbare Vorteile bietet und ein solides Framework für die Sicherheit von Cloud-Workloads in der Zukunft darstellt. Möchten Sie mehr über Zero Trust für Cloud-Workloads erfahren? Klicken Sie hier, um weitere Perspektiven von Zscaler zu erhalten.

Dieser Beitrag ist Teil einer Blogreihe, die einen Ausblick auf das Thema Zugriff und Sicherheit im Jahr 2024 liefert. Im nächsten Beitrag aus dieser Reihe geht es um Prognosen rund um Zero Trust.

Zukunftsgerichtete Aussagen

Dieser Blogbeitrag enthält zukunftsgerichtete Aussagen, die auf den Überzeugungen und Einschätzungen unserer Geschäftsführung sowie auf gegenwärtig vorliegenden Informationen beruhen. Zukunftsgerichtete Aussagen sind erkennbar an Formulierungen wie „glauben“, „dürften“, „werden“, „potentiell“, „einschätzen“, „fortsetzen“, „voraussichtlich“, „beabsichtigen“, „könnten“, „würden“ „projizieren“, „planen“, „erwarten“ oder ähnlichen Begriffen, die die Ungewissheit zukünftiger Ereignisse oder Ergebnisse zum Ausdruck bringen sollen. Insbesondere handelt es sich dabei um Aussagen, die sich auf Prognosen über die Entwicklung der Cybersicherheitsbranche im Kalenderjahr 2024 sowie auf unsere Fähigkeit beziehen, die entsprechenden Marktchancen gewinnbringend zu nutzen. Zudem geht es dabei um erwartete Vorteile und die zunehmende Verbreitung von „As-a-Service-Modellen“ und Zero-Trust-Architekturen zur Bekämpfung von Cyberbedrohungen sowie um die Möglichkeiten von künstlicher Intelligenz und maschinellem Lernen, die Reaktionszeiten für Erkennung und Behebung zu verkürzen und Cyberbedrohungen proaktiv zu identifizieren sowie zu stoppen. Diese zukunftsgerichteten Aussagen unterliegen den „Safe Harbor“-Bestimmungen im Sinne des US-amerikanischen Private Securities Litigation Reform Act von 1995. Diese zukunftsgerichteten Aussagen unterliegen einer Reihe von Risiken, Ungewissheiten und Annahmen sowie einer Vielzahl von Faktoren, die dazu führen können, dass die tatsächlichen Ergebnisse wesentlich von den in diesem Blogbeitrag getroffenen Vorhersagen abweichen. Insbesondere gilt dies für Sicherheitsrisiken und Entwicklungen, von denen Zscaler zum Zeitpunkt der Veröffentlichung dieses Beitrags keine Kenntnis hatte, sowie für die Annahmen, die unseren Prognosen in Bezug auf die Cybersicherheitsbranche im Kalenderjahr 2024 zugrunde liegen.

Risiken und Unwägbarkeiten, die für das Geschäft von Zscaler spezifisch sind, werden in unserem jüngsten Quartalsbericht auf Formular 10-Q dargelegt, den wir am 7. Dezember 2022 bei der Securities and Exchange Commission (SEC) eingereicht haben und der auf unserer Website unter ir.zscaler.com und auf der Website der SEC unter www.sec.gov verfügbar ist. Alle zukunftsgerichteten Aussagen in dieser Veröffentlichung basieren auf den begrenzten Informationen, die Zscaler zum Zeitpunkt der Veröffentlichung zur Verfügung stehen und die sich ändern können, und Zscaler verpflichtet sich nicht, die in diesem Blog gemachten zukunftsgerichteten Aussagen zu aktualisieren, selbst wenn in der Zukunft neue Informationen verfügbar werden, es sei denn, dies ist gesetzlich vorgeschrieben.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.